„Es ist 3:00: Deine Systeme stehen! Hast Du die volle Kontrolle Sie wieder zum Laufen zu bringen?“

In der heutigen schnelllebigen Software-Welt verlassen wir uns oft auf komplexe Lieferketten und externe Dienste. Doch was passiert, wenn diese Abhängigkeiten zu unkontrollierbaren Risiken werden? Dieser Blogbeitrag beleuchtet die Bedeutung digitaler Souveränität in der Software-Entwicklung und zeigt auf, wie wir als Entwickler und Unternehmen die Kontrolle über unsere Wertschöpfungskette zurückgewinnen können.

Diese provokante Frage verdeutlicht die Kernproblematik: Unsere Lieferketten sind fragil. Abhängigkeiten von externen Anbietern sind nicht nur technischer Ärger, sondern Symptome einer tiefer liegenden Problematik – wir haben die Kontrolle abgegeben. Ein Ausfall kann jederzeit und unerwartet eintreten, und die Fähigkeit, schnell und autonom zu reagieren, ist entscheidend für die Geschäftskontinuität.

Unsere Chrome Katastrophe: Ein Weckruf

Ein prägnantes Beispiel für die Tücken externer Abhängigkeiten erlebten wir mit einem unerwarteten Chrome-Bug. Ein scheinbar kleines Update eines Browsers, der von Millionen genutzt wird, führte zu massiven Problemen in unseren Anwendungen. Dies zeigte uns auf drastische Weise, wie schnell externe Faktoren unsere Geschäftsprozesse lahmlegen können, selbst wenn wir selbst keine Fehler gemacht haben.

Die unsichtbaren Fäden: Wenn Anbieter die Regeln ändern

Manchmal ist der Ausfall nicht technischer Natur, sondern strategisch bedingt. Anbieter können ihre Geschäftsmodelle, Preise oder Nutzungsbedingungen ändern, was weitreichende Konsequenzen für abhängige Unternehmen haben kann. Hier sind einige Beispiele:

- Reddit (Juli 2023):

Drastische Änderungen der API-Preise und -Rate-Limits führten zum Aus für viele beliebte Drittanbieter-Apps, da deren Betriebskosten explodierten. - VMWare (Mai 2025):

Nach der Übernahme von VMware durch Broadcom sahen sich europäische Kunden mit extremen Preiserhöhungen von bis zu 1.500 % konfrontiert, was laut Branchenanalysten und EU-Verbänden sogar die Existenz vieler Unternehmen gefährdet. - Fiktiv (2026):

Stellen Sie sich vor, die US-Regierung verbietet den Zugriff auf Dienste von Microsoft, AWS, Google, Oracle, Facebook, OpenAI, Anthropic für Unternehmen aus der EU. Ein solches Szenario, auch wenn fiktiv, verdeutlicht die potenziellen geopolitischen Risiken.

Diese Beispiele zeigen, dass Abhängigkeiten von externen Anbietern nicht nur technische, sondern auch strategische und politische Risiken bergen. Digitale Souveränität bedeutet, diese Risiken zu minimieren und die Kontrolle über die eigene digitale Zukunft zu behalten.

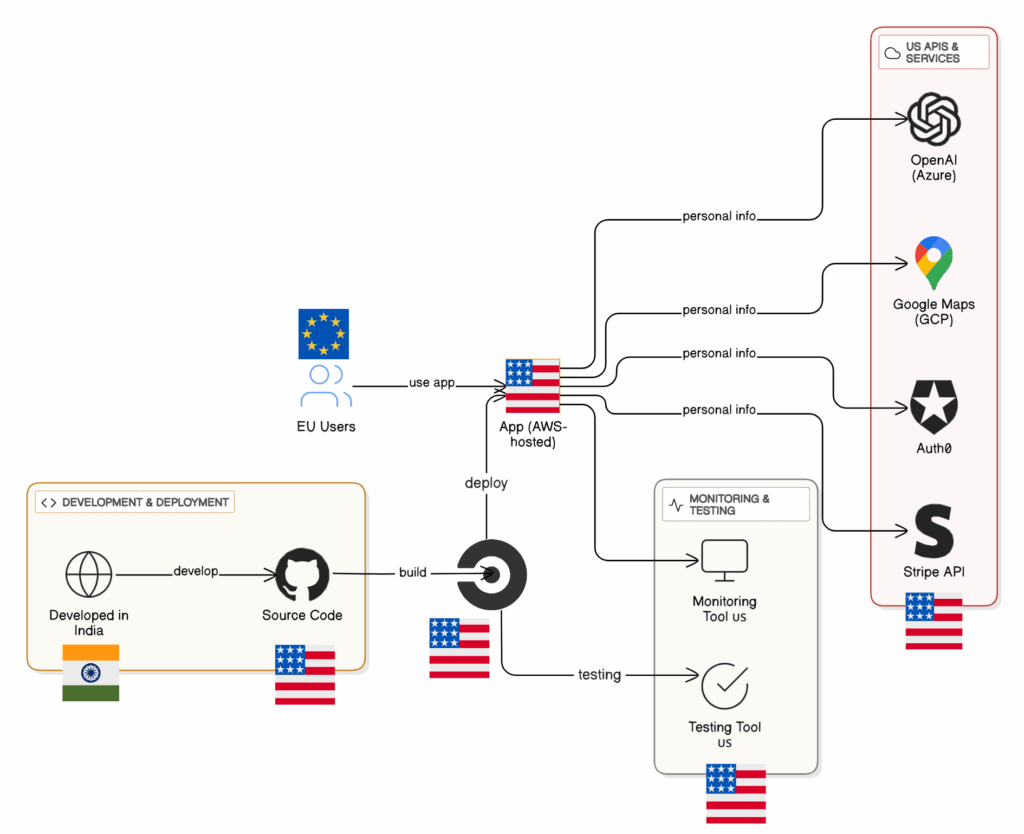

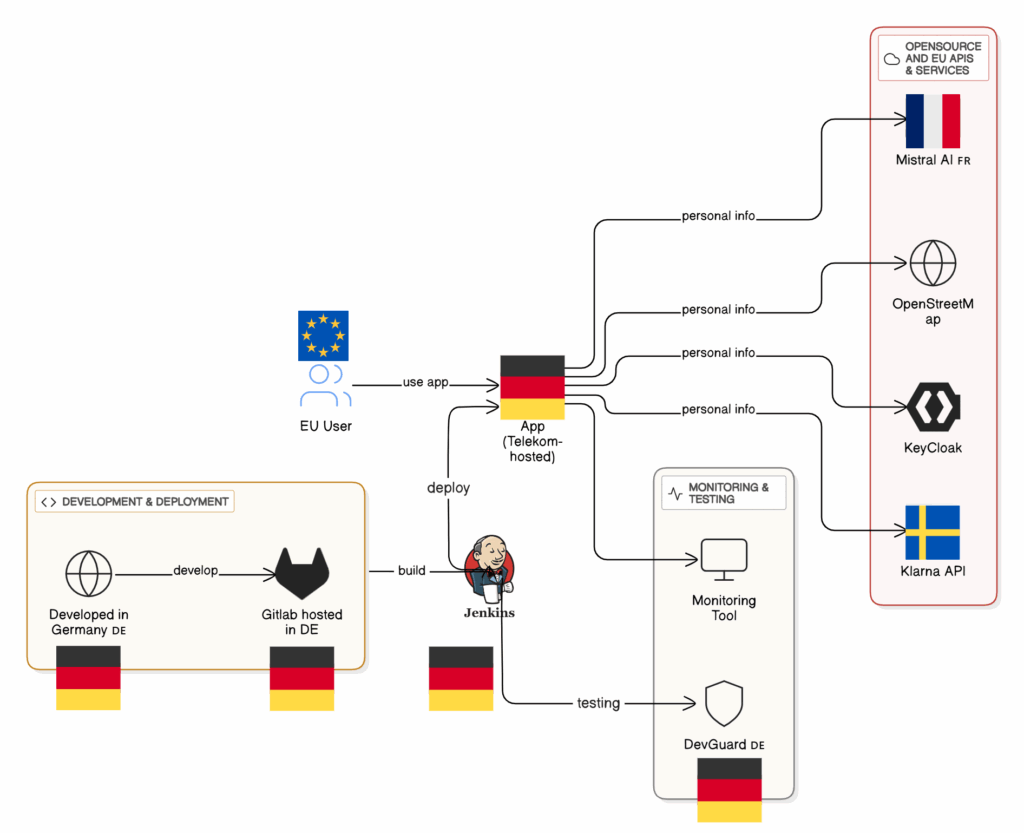

Die Reise unseres Codes: Eine Wertschöpfungskette

Jede Software durchläuft eine komplexe Reise von der Idee bis zur Produktion. Diese „Toolchain“ besteht aus zahlreichen Stationen, an denen unser Code verarbeitet, getestet, gebaut und bereitgestellt wird. An jeder dieser Stationen können Abhängigkeiten entstehen, die unsere Souveränität beeinträchtigen. Es ist entscheidend, diese Wertschöpfungskette genau zu analysieren und kritische Punkte zu identifizieren.

Typische US Hyperscaler Architektur: Komfort mit Kompromissen

Viele Unternehmen setzen auf die großen US-Hyperscaler wie AWS, Azure oder GCP. Diese bieten unbestreitbar Komfort, Skalierbarkeit und eine breite Palette an Diensten. Doch diese Bequemlichkeit kommt oft mit einem Preis: der Abgabe von Kontrolle und der Schaffung von Abhängigkeiten, die sich langfristig als riskant erweisen können. Datenhoheit, rechtliche Rahmenbedingungen (wie der CLOUD Act) und die Gefahr von Vendor Lock-in sind hier zentrale Bedenken.

Station 1: Der Code & die Abhängigkeiten – Wo liegt unser Source Code Management System?

Der Ort, an dem unser Quellcode verwaltet wird, ist fundamental. Ein Großteil der Welt nutzt GitHub, eine Plattform von Microsoft (USA). Doch die Speicherung sensibler Unternehmensdaten und geistigen Eigentums auf Servern außerhalb der eigenen Jurisdiktion birgt Risiken.

Der Standard

GitHub (Microsoft, USA)

Die souveräne Alternative

- Self-Hosting: Lösungen wie GitLab oder Gitea ermöglichen die vollständige Kontrolle über Ihre Codebasis und Daten.

- Europäische Hoster: Die Nutzung von SCM-Diensten europäischer Anbieter gewährleistet, dass Ihre Daten europäischen Datenschutzgesetzen unterliegen.

Station 2: Die CI/CD-Pipeline – Wer baut und testet unseren Code?

Die Continuous Integration/Continuous Delivery (CI/CD)-Pipeline ist das Herzstück der modernen Software-Entwicklung. Sie automatisiert den Bau, Test und die Bereitstellung von Code. Externe CI/CD-Dienste wie GitHub Actions oder CircleCI sind bequem, können aber ebenfalls Abhängigkeiten schaffen.

Der Standard

GitHub Actions, CircleCI

Die souveräne Alternative

- Integrierte Lösungen: GitLab oder Gitea bieten eigene, integrierte CI/CD-Funktionen, die direkt mit Ihrem selbst gehosteten Code-Repository verbunden sind.

- Der Klassiker: Jenkins bleibt eine robuste und flexible Open-Source-Option für die Automatisierung Ihrer Pipeline.

- Verwendung von Dependency-Proxies: Diese helfen, die Abhängigkeit von externen Paket-Repositories zu reduzieren und die Kontrolle über Ihre Software-Lieferkette zu erhöhen.

- Open Source Security Scanning: Tools wie DevGuard ermöglichen es, Sicherheitslücken in Ihren Abhängigkeiten frühzeitig zu erkennen und zu beheben, ohne Daten an Dritte zu senden.

Station 3: Die Cloud-Plattform – Auf wessen Computer läuft unsere Anwendung am Ende?

Die Wahl der Cloud-Plattform ist eine der wichtigsten Entscheidungen für die digitale Souveränität. Die großen US-Hyperscaler dominieren den Markt, doch ihre Dienste unterliegen oft US-Gesetzen, die den Zugriff auf Daten auch außerhalb der USA ermöglichen können.

Der Standard

AWS, Azure, GCP

Die souveräne Alternative

- Europäische Anbieter: Unternehmen wie Open Telekom Cloud, STACKIT, Hetzner, OVHcloud oder Scaleway bieten Cloud-Dienste an, die europäischen Datenschutzstandards unterliegen und ihre Rechenzentren in Europa betreiben.

- Das Fundament: OpenStack und Kubernetes sind Open-Source-Technologien, die es ermöglichen, eine eigene Cloud-Infrastruktur aufzubauen und zu betreiben, wodurch maximale Kontrolle und Unabhängigkeit gewährleistet sind.

Station 4: Managed Services & APIs – Wem geben wir die Daten unserer Nutzer?

Managed Services und externe APIs sind bequem, aber sie bedeuten auch, dass wir die Kontrolle über bestimmte Daten oder Funktionalitäten an Dritte abgeben. Dies kann von Authentifizierungsdiensten bis zu Zahlungsabwicklern reichen.

Der Standard

Auth0 (IAM), Stripe / Paypal (Payment), Google Maps (Location)

Die souveräne Alternative

- Open Source: Für Identitäts- und Zugriffsmanagement (IAM) bietet Keycloak eine leistungsstarke Open-Source-Lösung. Im Bereich Payment gibt es europäische Anbieter wie Klarna oder Adyen, und für Location-Dienste ist OpenStreetMap eine hervorragende Open-Source-Alternative zu Google Maps.

- Europäische SaaS-Anbieter: Viele europäische Unternehmen bieten spezialisierte Software-as-a-Service (SaaS)-Lösungen an, die den europäischen Datenschutzbestimmungen entsprechen.

Station 5: KI-Tools & Assistenten – Der schlaue Kollege: Wem gehört dein Prompt?

Der Aufstieg von KI-Tools und Assistenten wie ChatGPT oder GitHub Copilot revolutioniert die Software-Entwicklung. Doch die Nutzung dieser Dienste wirft wichtige Fragen zur Datensouveränität auf. Euer Code und eure Prompts könnten als Trainingsdaten auf externen Servern landen, oft außerhalb der EU-Jurisdiktion.

Der Standard

ChatGPT, Claude, Gemini, IDEs wie Windsurf, Cursor, GitHub Copilot.

Risiko: Euer Code & Prompts als Trainingsdaten auf US-Servern.

Risiko: OpenAI darf selbst temporäre Chats auf Anweisung nicht löschen.

Die souveräne Alternative

- Europäische Modelle: Es gibt vielversprechende europäische KI-Modelle wie Mistral (Le Chat, API), Teuken, Aleph Alpha (PhariaAI) oder Flux (Bildgenerierung), die innerhalb der EU entwickelt und betrieben werden.

- Open-Source-Modelle für maximales Self-Hosting: Modelle wie Mistral (EU), GPT-OSS (Neu, OpenAI), Llama (Meta US, LLAMA-4 kein EU), Deepseek, Qwen (China) oder Gemma (Google) können selbst gehostet werden, was maximale Kontrolle über Ihre Daten und deren Nutzung ermöglicht.

Trade-off: Spitzenleistung vs. 100% Kontrolle. Die Entscheidung hängt von der Sensibilität der Daten und dem gewünschten Grad an Souveränität ab.

Station 6: Das Outsourcing – Wem vertrauen wir Software für unsere geschäftskritischen Prozesse zu entwickeln?

Outsourcing ist eine gängige Praxis, um Kosten zu senken oder auf spezialisiertes Wissen zuzugreifen. Doch die Wahl des Outsourcing-Partners und dessen Standort hat direkte Auswirkungen auf die digitale Souveränität, insbesondere im Hinblick auf Datenschutz und Compliance.

Der Standard-Reflex

Outsourcing nach Asien/Osteuropa

Risiko: Die DSGVO ist außerhalb der EU vielfach nicht verpflichtend, wird in Drittländern jedoch nicht selten unzureichend verstanden oder umgesetzt.

Zusätzlich: NIS2, WCAG 2.1 (Web Content Accessibility Guidelines), AI Act – die Liste der Compliance-Anforderungen wächst stetig und macht Outsourcing außerhalb der EU komplexer und risikoreicher.

Die souveräne Alternative

Zusammenarbeit mit Partnern innerhalb der EU im gleichen rechtlichen Rahmen. Dies gewährleistet nicht nur die Einhaltung der DSGVO, sondern auch ein besseres Verständnis und eine einfachere Umsetzung weiterer europäischer Regulierungen.

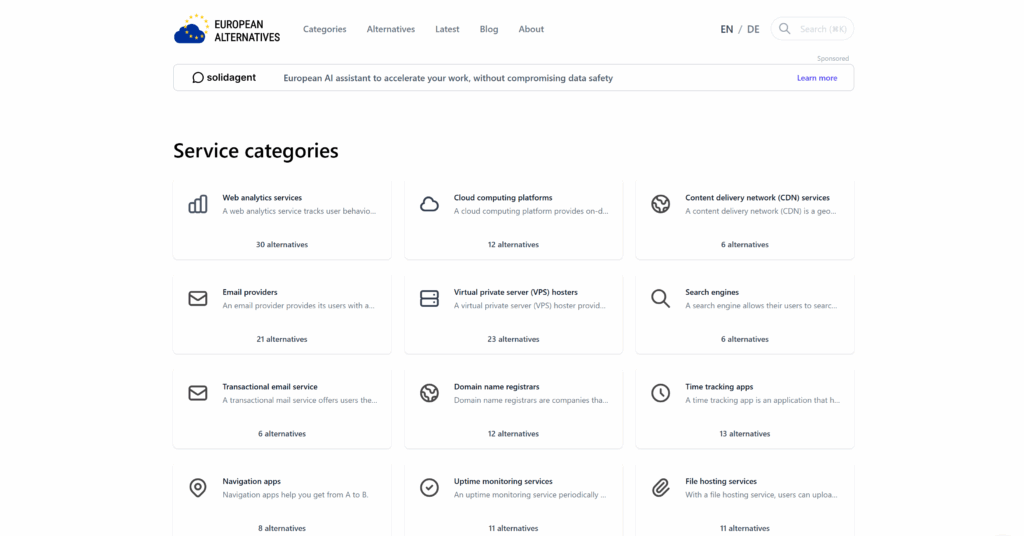

Europäische Alternativen: Eine wachsende Bewegung

Die gute Nachricht ist, dass es eine wachsende Bewegung hin zu mehr digitaler Souveränität in Europa gibt. Immer mehr europäische Unternehmen und Open-Source-Projekte bieten leistungsstarke und datenschutzfreundliche Alternativen zu den etablierten US-Anbietern. Es lohnt sich, diese Optionen aktiv zu erkunden und zu unterstützen.

Warum der „Aufwand“?

Kontrolle, Datenschutz und ein starkes Ökosystem

Die Umstellung auf souveräne Lösungen mag auf den ersten Blick wie ein „Aufwand“ erscheinen. Doch die Vorteile überwiegen langfristig bei Weitem:

- Kontrolle & Resilienz: Sie behalten die volle Kontrolle über Ihre Daten, Infrastruktur und Prozesse, was die Widerstandsfähigkeit Ihres Unternehmens gegenüber externen Schocks erhöht.

- Datenschutz & Sicherheit: Die Einhaltung europäischer Datenschutzstandards wie der DSGVO wird vereinfacht, und Ihre sensiblen Daten sind besser geschützt.

- Starkes lokales Ökosystem: Sie stärken die europäische Tech-Landschaft und fördern Innovationen innerhalb der EU.

Es geht nicht um Protektionismus.

Es geht um Optionen und bewusste Entscheidungen.

Digitale Souveränität ist kein Aufruf zum Protektionismus oder zur Isolation. Es geht darum, bewusste Entscheidungen zu treffen, Abhängigkeiten zu verstehen und Optionen zu haben. Es ist ein Weg, der lang sein mag, aber jeder Schritt zählt. Wenn wir uns nicht auf den Weg machen, werden wir nicht ankommen.

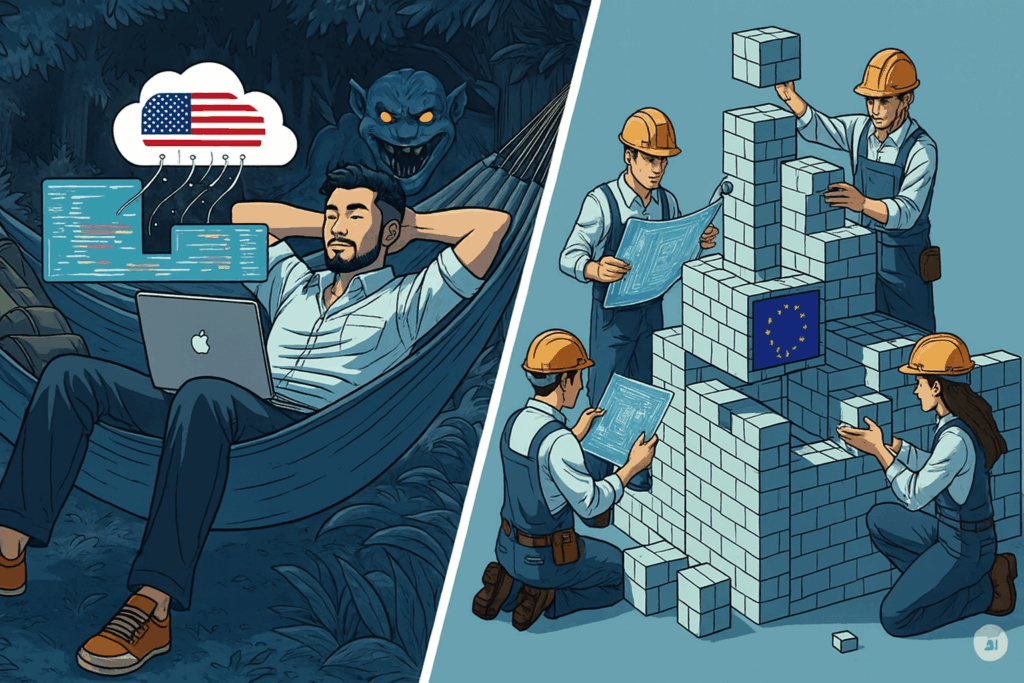

Komfort und Geschwindigkeit vs. Kontrolle und Sicherheit

Die Entscheidung für digitale Souveränität ist oft ein Abwägen zwischen Komfort und Geschwindigkeit auf der einen Seite und Kontrolle und Sicherheit auf der anderen. Die großen Hyperscaler bieten unbestreitbar schnelle Implementierung und einfache Skalierbarkeit. Doch für geschäftskritische Anwendungen und sensible Daten sollte die langfristige Kontrolle und Sicherheit Priorität haben.

Dein git commit für die Souveränität: Praktische Schritte für Entwickler

Als Entwickler haben wir eine Schlüsselrolle bei der Gestaltung digitaler Souveränität. Jeder einzelne „git commit“ kann einen Unterschied machen. Hier sind praktische Schritte, die Sie unternehmen können:

> Frage stellen: Gibt es eine Open-Source-Alternative? Aus der EU?

> Defaults hinterfragen: Nicht blind den Hyperscaler wählen.

> Klein anfangen: Eigenen GitLab-Runner oder Dateien bei EU Anbieter hosten.

> Wissen teilen & beitragen: Pull Request für ein EU-Projekt.

> IaC verwenden: Anbieterunabhängig, reproduzierbar und automatisiert – Multi‑Cloud mit z.B. Terraform.

> Zweigleisig fahren: Fallback Optionen einbauen.